Trojan tống tiền mới nhắm mục tiêu hơn 250 app Android

Các nhà nghiên cứu từ Cofense phát hiện một chiến dịch lừa đảo mới vô cùng nguy hiểm, cố gắng phân phối malware tinh vi có thể thực hiện keylogging, chiếm quyền kiểm soát hoàn toàn thiết bị di động Android của bạn, thậm chí giữ dữ liệu trên thiết bị để đòi tiền chuộc.

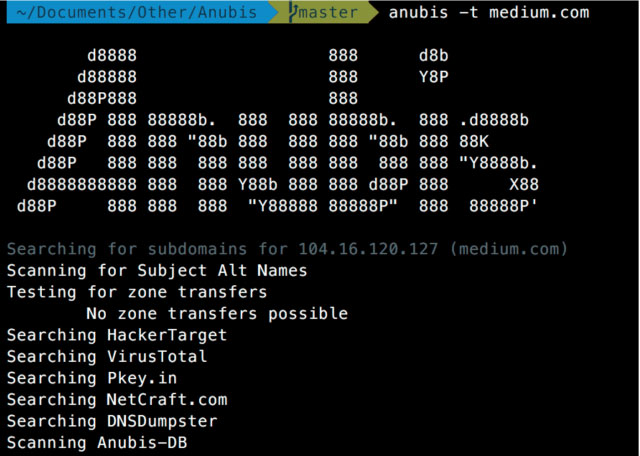

Các cuộc tấn công được thiết kế cho hộp thư đến trên di động và tận dụng phần mềm độc hại Anubis, một trojan với với mục đích sử dụng ban đầu là cho hoạt động gián điệp mạng, sau đó làm trojan ngân hàng. Các nhà nghiên cứu từ Cofense đã phát hiện ra chiến dịch này và cho biết malware nhắm mục tiêu tới hơn 250 ứng dụng Android, tạo màn hình lớp phủ đăng nhập được tùy chỉnh nhằm chụp thông tin đăng nhập ứng dụng.

Tin nhắn chứa các liên kết đến tệp Android Package Kit (APK) mà nếu được tải xuống và thực thi sẽ khởi chạy phiên bản giả mạo Google Play Protect. Tiếp theo, quá trình cài đặt đó cố gắng lừa người dùng đồng ý chạy ứng dụng Android chưa được đăng ký trên thiết bị. Từ đó cung cấp cho đối thủ quyền kiểm soát thiết bị này.

Cách thức lừa đảo của malware Anubis

Theo blog mà nhà nghiên cứu Cofense Marcel Feller mới đây, cuộc tấn công đầu tiên là một email lừa đảo yêu cầu người dùng tải xuống hóa đơn từ liên kết trông bề ngoài thì khá đáng tin cậy.

Tuy nhiên, khi mở liên kết email trên Android, một tệp APK (Fattura002873.apk) được tải xuống. Khi mở tệp tin, người dùng được yêu cầu kích hoạt Google Play Protect, nhưng không phải là một giao diện Google Play Protect chính hãng, thay vào đó, bạn sẽ cung cấp cho malware Anubis tất cả các quyền mà nó cần, đồng thời vô hiệu hóa Google Play Protect thực sự.

Chiến dịch lừa đảo này chủ yếu nhắm đến các ứng dụng ngân hàng, tài chính, hay ứng dụng phổ biến như eBay hoặc Amazon để có thể đánh cắp dữ liệu tài chính của người dùng.

Sau khi xác định tấn công ứng dụng nào, Anubis sẽ phủ lên ứng dụng gốc một trang đăng nhập giả để đánh cắp thông tin đăng nhập của người dùng.

Ngoài ra, phần mềm độc hại này còn có thể chụp ảnh màn hình, bật hoặc thay đổi cài đặt quản trị, mở và truy cập bất kỳ URL nào, ghi âm và thực hiện cuộc gọi điện thoại.

Cuối cùng, Anubis hoàn toàn có thể chiếm quyền điều khiển một thiết bị di động Android, đánh cắp dữ liệu, ghi âm cuộc gọi điện thoại, thậm chí để đòi tiền chuộc bằng cách mã hóa các tập tin cá nhân của nạn nhân.

Chiến dịch lừa đảo mới này ảnh hưởng đến một số hệ điều hành Android, từ phiên bản 4.0.3. Nó thực hiện nhiều hành động bất chính trong cùng một gói, bao gồm keylogging, đánh cắp thông tin xác thực, thậm chí là module ransomware tìm kiếm bộ lưu trữ trong và ngoài, sau đó mã hóa bằng RC4. Cofense cũng không chắc liệu toàn bộ các phiên bản hệ điều hành Android có khả năng bị ảnh hưởng hay không.

Những người có nguy cơ cao nhất ở chiến dịch lừa đảo mới này là người dùng đã định cấu hình thiết bị Android để nhận email liên quan đến công việc và cho phép cài đặt ứng dụng chưa được xác minh.

Để tránh trở thành nạn nhân của cuộc tấn công mới này, bạn nên hạn chế cài đặt ứng dụng trên thiết bị của công ty, chỉ sử dụng những app được tạo bởi nhà phát triển đáng tin cậy và tải từ chợ ứng dụng chính thức.

Theo Nghị định 147/2024/ND-CP, bạn cần xác thực tài khoản trước khi sử dụng tính năng này. Chúng tôi sẽ gửi mã xác thực qua SMS hoặc Zalo tới số điện thoại mà bạn nhập dưới đây: